20201202总结 马保国杯 AND 队内小组赛

**

马保国杯 AND 队内小组赛

**

1.编码转换:

1.1 URL

神奇的URL

20

如果你了解过抓包,那你一定见过这种格式

https://boom.com/?%20%20Flag%7BU%20rl_1S_%20M%20ain%20%7D%20%20 你能找到他原来的样子吗?

提交格式Flag{xxx} 中间无空格!

解码:http://tool.chinaz.com/tools/urlencode.aspx

得:https://boom.com/? Flag{U rl_1S_ M ain }

1.2 Unicode:

解码:http://tool.chinaz.com/tools/unicode.aspx

1.3 Hex

HEX!

20

昨天,我遇到了这个编码,谁能帮我解开呢?

%46%6c%61%67%7b%48%65%78%5f%57%68%61%74%7d

解码:http://stool.chinaz.com/hex

1.4 ASCii

ASCII

20

常用的编码转换,可以试着找一下几种编码的特点。 \u0046\u006c\u0061\u0067\u007b\u0041\u0053\u0043\u005f\u0032\u0032\u007d

解码:http://www.ab126.com/goju/1711.html

2.进制转换

二进制 十进制 十六进制 三十二进制 三十六进制

https://hexconvert.vvcha.cn/

3.加解密

3.1 base密码

贝斯家族

20

通常来说 后面又两个等号可以被认为是Base64,如下所示

RmxhZ3tCYVNlXzY0fQ== 提交格式:Flag{xxx}

解密:http://www.jsons.cn/base64/

得:Flag{BaSe_64}

不排除轮回解密

贝斯家族大长老

30

但是也不排除特殊情况,下面这个也是Base64,你能解开她吗?

Vmxjd2VFNUhSa2RpTTNCclVsVTFZVlp0Y3pGak1XUkpZMFp3VGxKWVVuaFdiWEJ5VUZFOVBRPT0=

得:VlcweE5HRkdiM3BrUlU1YVZtczFjMWRJY0ZwTlJYUnhWbXByUFE9PQ==

再转:

VW0xNGFGb3pkRU5aVms1c1dIcFpNRXRxVmprPQ==

继续:

Um14aFozdENZVk5sWHpZMEtqVjk=

还不停:

RmxhZ3tCYVNlXzY0KjV9

还有:

Flag{BaSe_64*5}

终于找到了!!!

3.2 Ook. Ook! Ook?

Ook. Ook! Ook?

30

Hello I am Mi Fans!Are you OK?

搭配音乐效果更佳

https://www.bilibili.com/video/BV1es411D7sW?from=search&seid=17858270659542382680

雷总的快乐OK,你能解开他吗?

解密:https://www.splitbrain.org/services/ook

还可以变形

+++++ +++[- >++++ ++++< ]>+++ +++.< +++++ +[->+ +++++ <]>++ .<+++ [->–

-<]>- -.+++ +++.< ++++[ ->+++ +<]>+ +++.< +++++ ++[-> —– –<]> —–

—.< +++++ +[->+ +++++ <]>++ +++++ +++++ .<+++ +[->- —<] >-.++ +++++

+.+++ ++.<+ ++[-> —<] >—- –.<+ ++++[ ->— –<]> .<+++ ++++[ ->+++

++++< ]>+.. <+++[ ->— <]>– –.<+ +++[- >++++ <]>++ .<

3.3 与佛论禅

我佛了

30

佛曰:Flag不可直说

佛曰:曰實冥有恐等俱陀顛爍諳摩礙薩呐伽蘇即苦呐倒呐遠夷菩冥。罰若曰梵南缽不老藐神真涅集俱孕伽

解密:http://www.keyfc.net/BBs/tools/tudoucode.aspx

得:Flag{Oh_My_GOd}

类似的还有:

http://hi.pcmoe.net/

与熊论道:

misc2

50

有一天光头强又来到森林里砍树了,熊大很生气,熊大说了一大堆,但是我也听不懂。我只知道:

熊曰:呋會怎拙眠堅現樣誘有咬果唬註嗅有嗚嚁誘嚁氏堅現萌有笨嗚常沒溫告噤註家出更拙樣你噗麼盜

flag格式 flag{xxxxx}

3.4 js密码

这个稍微的有那么一点点南

50

遇到没见过的东西不要慌,善用搜索引擎。

这就是个js 别怕

得:Flag{wo_bu_shi_flag}

嘿嘿,被搞了吧

需要在控制台里运行

4.SQL注入

暂未整理

5.MISC进阶

5.1 CRC明文碰撞

明文攻击。这是到目前为止最智能的一种攻击方法。首先,你需要一些前提条件:

一个加密的压缩文件了解压缩文件的zip版本(比如加密平台、zip版本号等,可以通过文件属性了解。如果是linux平台,用unzip -v命令可以查看一个zip包的详细信息,包括加密算法等。)知道压缩包里某个文件的部分连续内容(至少12字节)

如果你已经知道加密文件的部分内容,比如在某个网站上发现了它的readme.txt文件,你就可以开始尝试破解了。首先,将这个明文文件打包成zip包,比如将readme.txt打包成readme.zip。打包完成后,需要确认二者采用的压缩算法相同。一个简单的判断方法是用winRAR打开文件,同一个文件压缩后的体积是否相同。如果相同,基本可以说明你用的压缩算法是正确的。如果不同,就尝试另一种压缩算法。

现在,你有了两个文件:

加密了的目标文件crypt.zip你获取到的明文(readme.txt)生成的zip包plain.zip

假设两个文件的结构如下:

Crypt.zip

|--folder1

>-- file1.txt

|-- folder2

>-- readme.txt

Plain.zip

|– readme.txt

使用AZPR打开crypt.zip,然后选择明文攻击,明文上传plain.zip,然后开始解密即可,会生成一个解密后不需要密码的压缩文件。

5.2 眼见非实

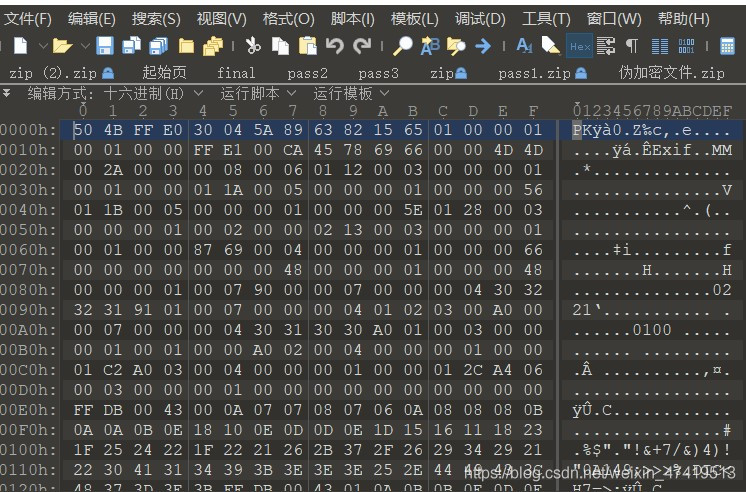

先对这个文件用010editor查看文件头文件尾:

显然有PK压缩包格式,直接看结尾

在结尾看到疑似flag的编码:

Fg2iugo}l{2ug_o@awggucl@

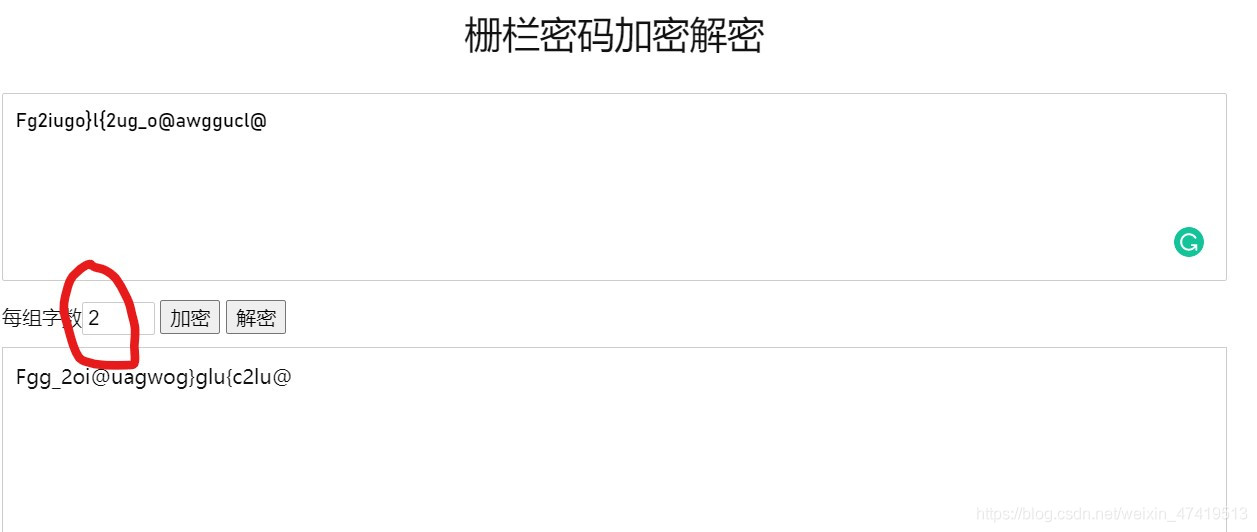

是栅栏密码的格式:

https://www.qqxiuzi.cn/bianma/zhalanmima.php

转为:

看了好久都没明白为什么错了,原来是栅栏密码的每组字数问题:

得:

Flag{w22giugugug_cool}

你以为这就结束了吗?

这个题诱惑我往图片上想:

果然,有小伙伴改了文件头,将504B删去,又改了一些:

这个就厉害了!

你看:

是不是get到了!!!

我当时怎么没发现呢? 哈哈哈哈哈哈哈哈

5.3伪装者

可参考:https://blog.csdn.net/preserphy/article/details/79440159

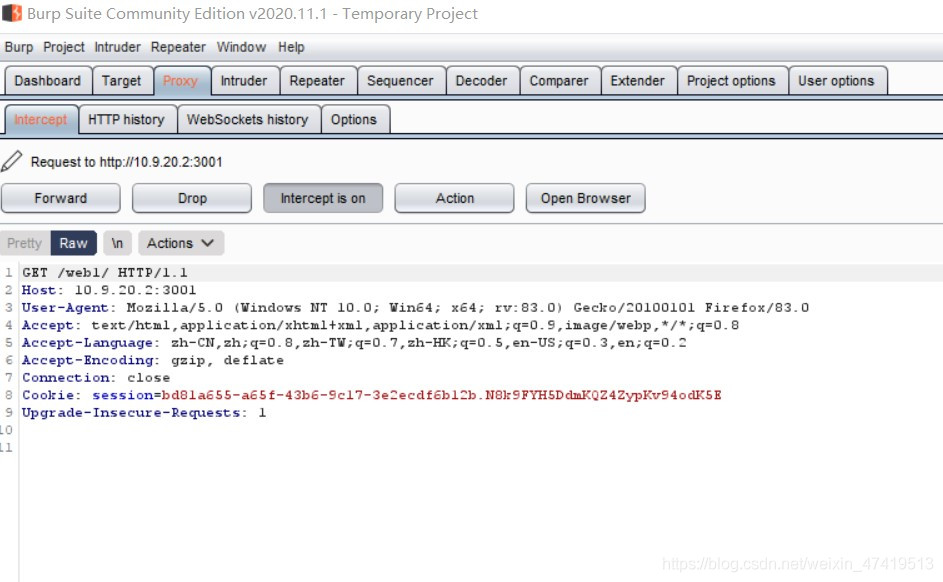

6.WEB

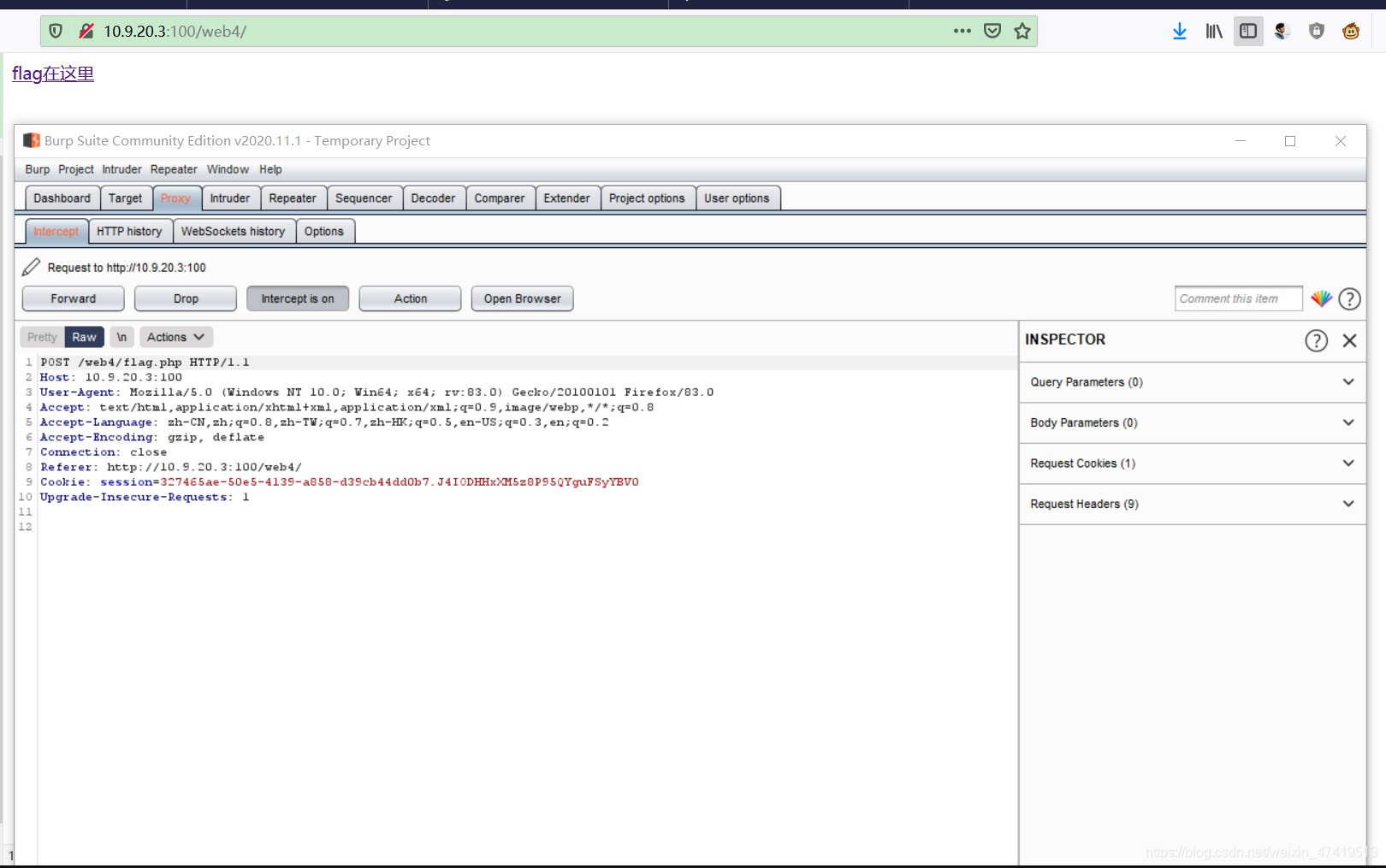

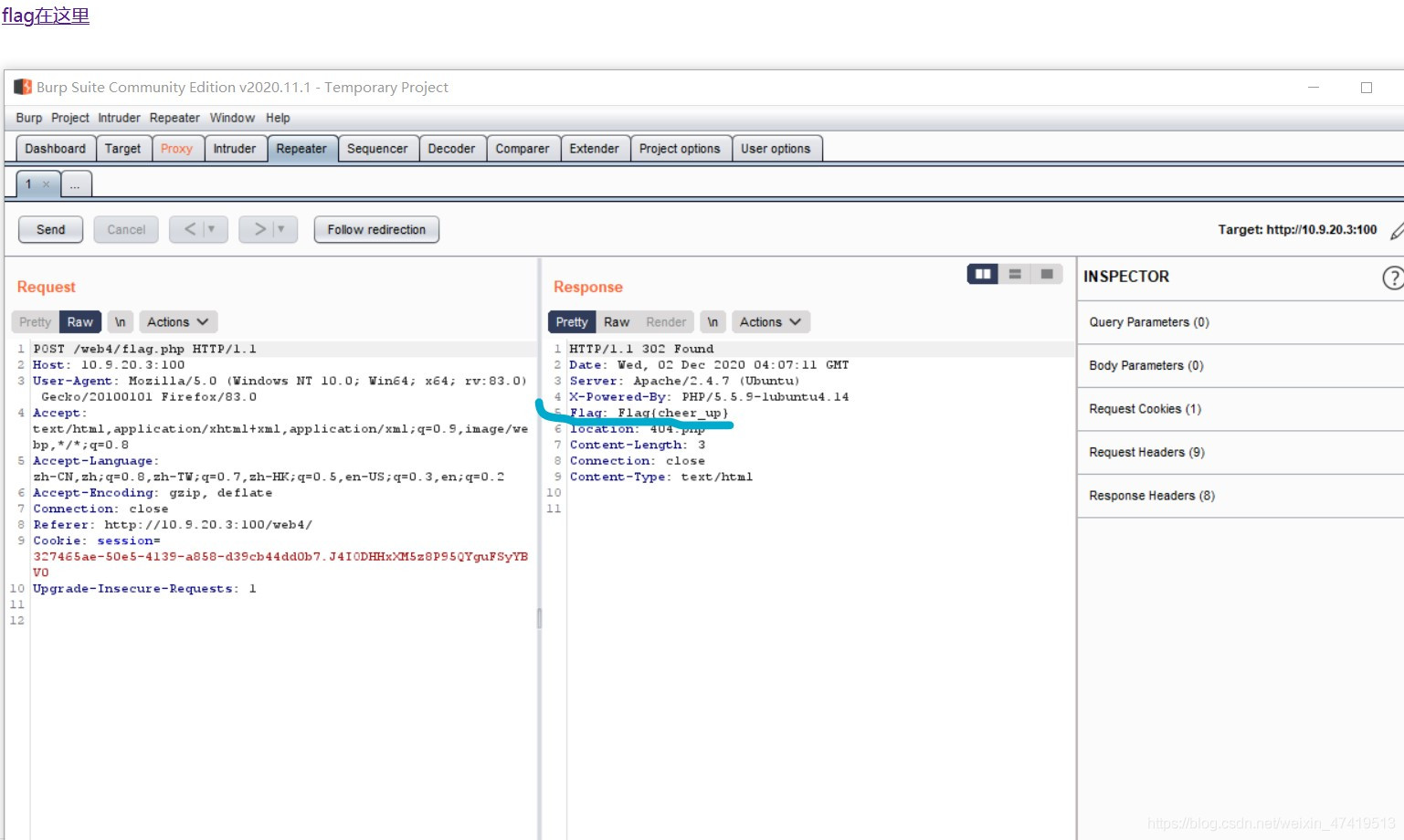

6.1 一闪而过

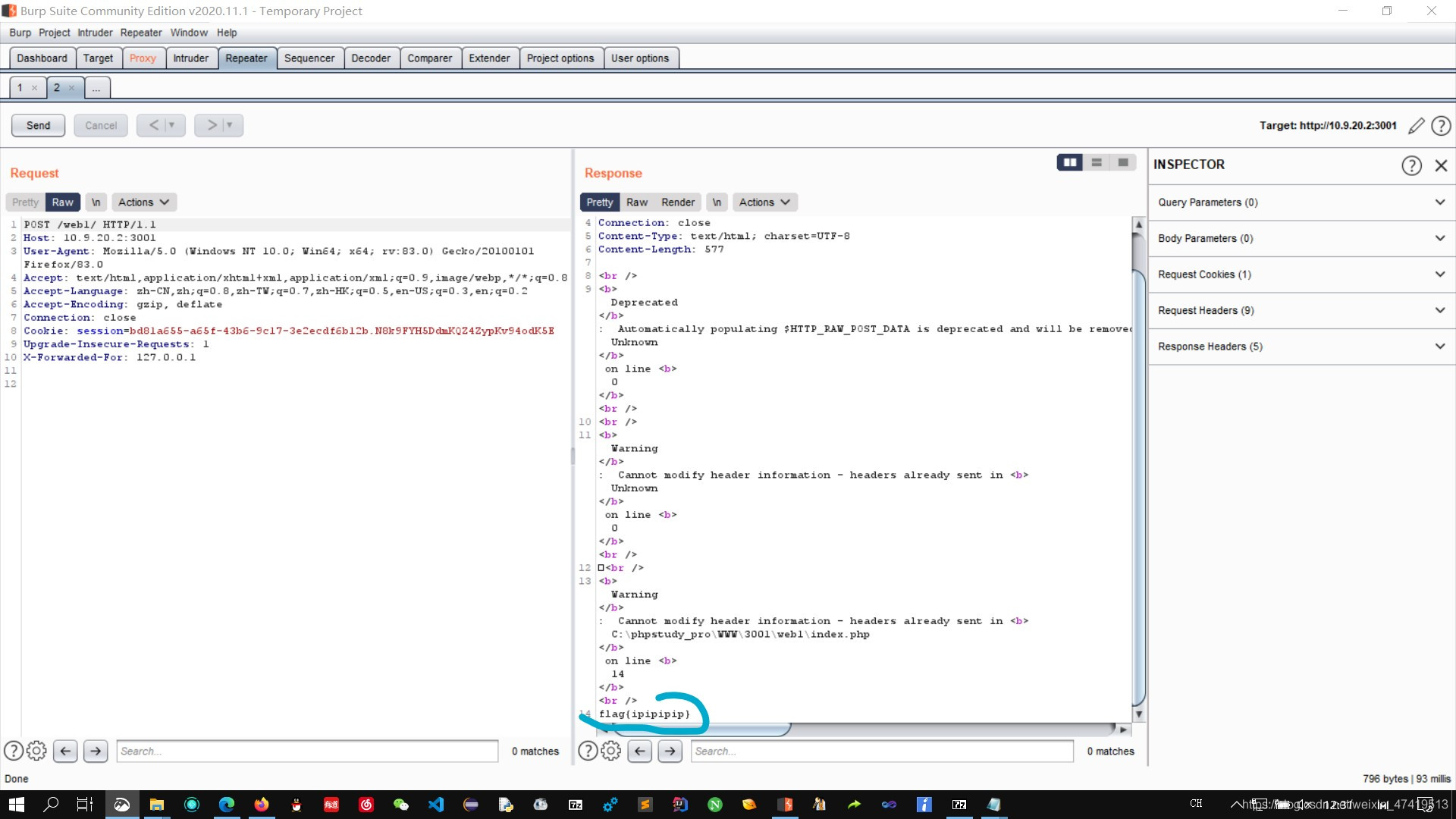

显然,用burp 抓包:

就找到了flag:Flag{cheer_up}

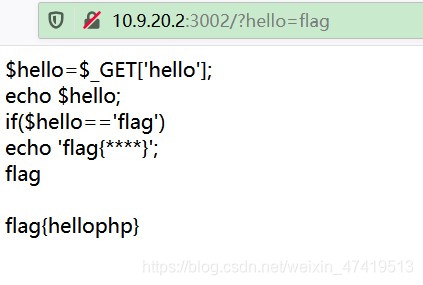

7.php基础

$hello=$_GET[‘hello’];

echo $hello;

if($hello==’flag’)

echo ‘flag{****}’;

读懂就得到:

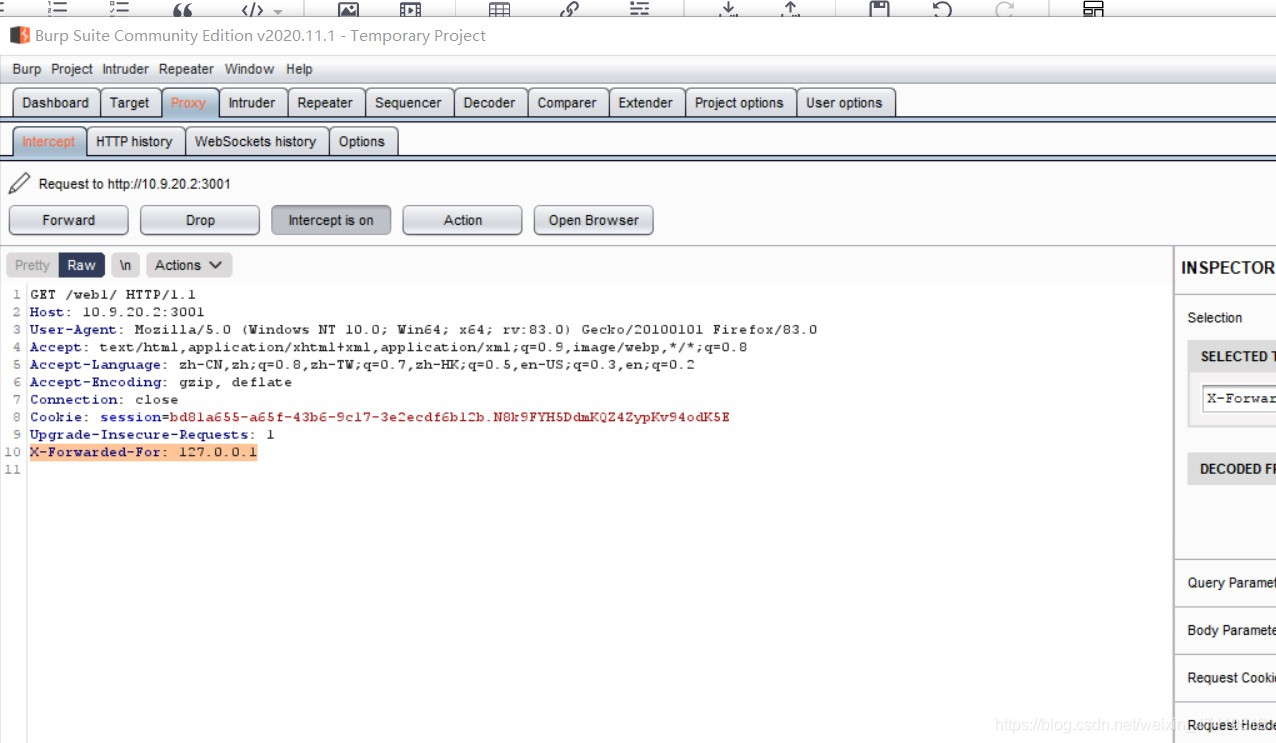

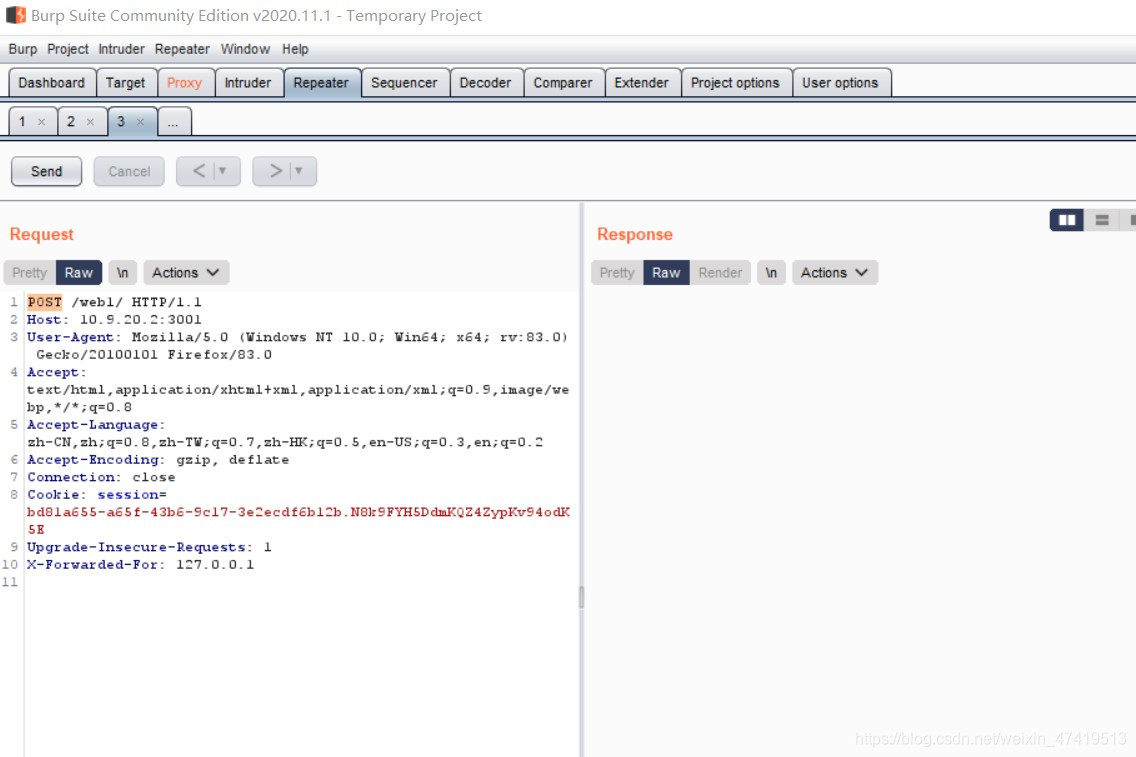

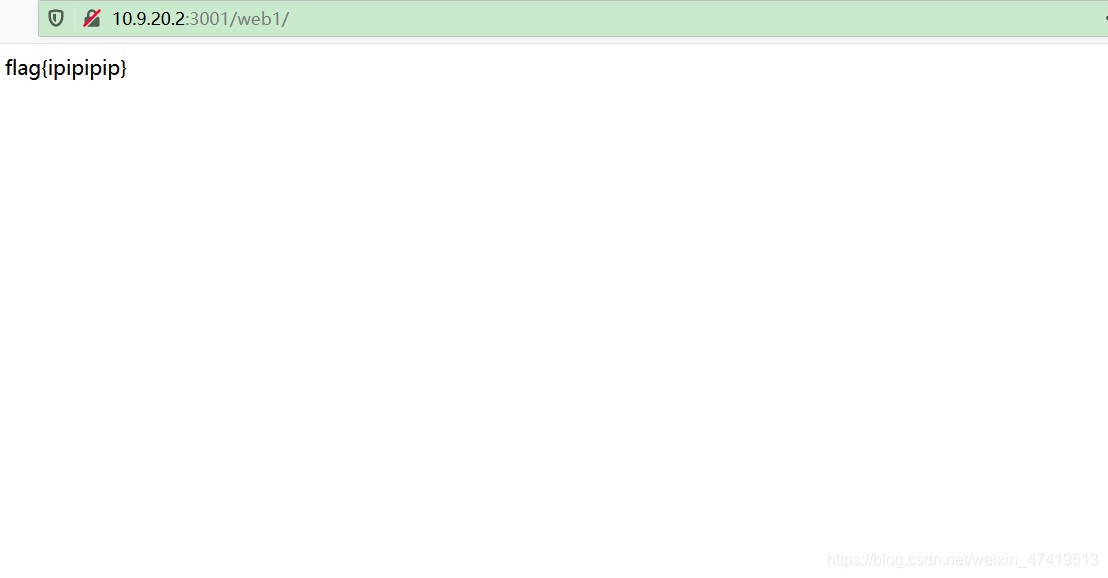

8.伪造IP

伪造IP的几种方法:

Client-Ip: 127.0.0.1

X-Forwarded-For: 127.0.0.1

Host: 127.0.0.1

Referer: www.google.com

就得到了:

8-1 突破位数限制

直接在控制台里修改源码,不赘述。

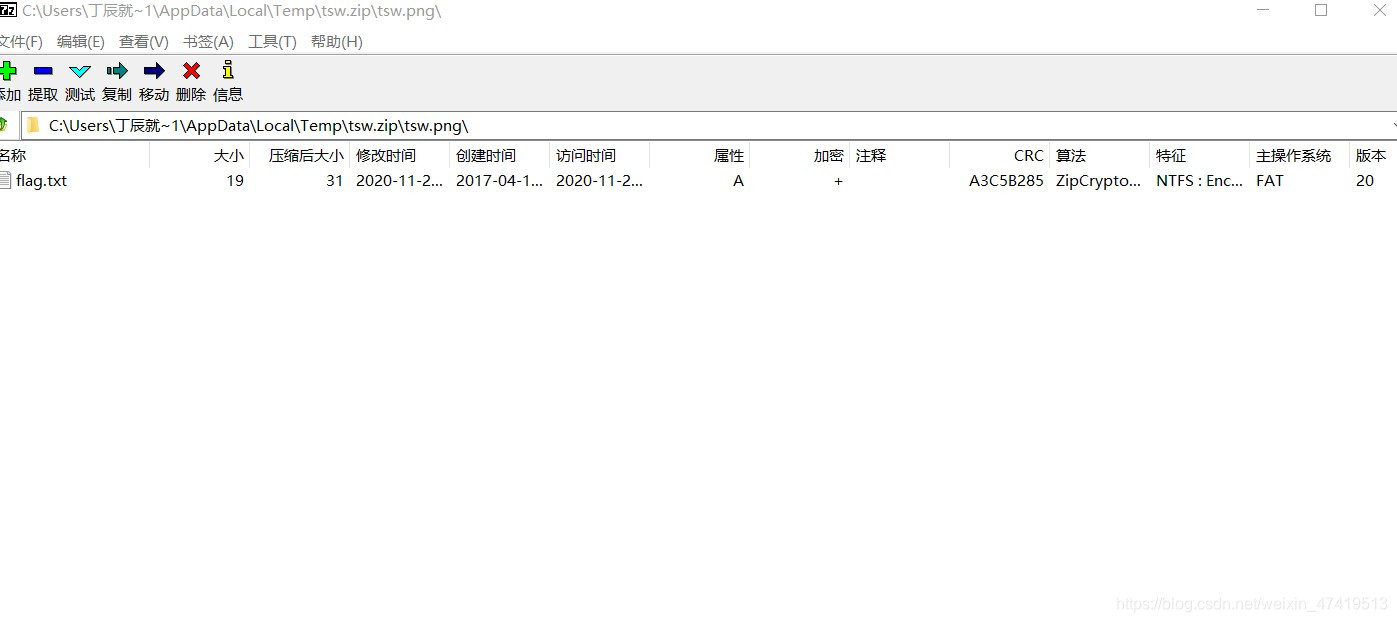

9.图片隐写

打开压缩包有tsw.png

但是再次双击,发现flag.txt

就从010editor提取出txt文件

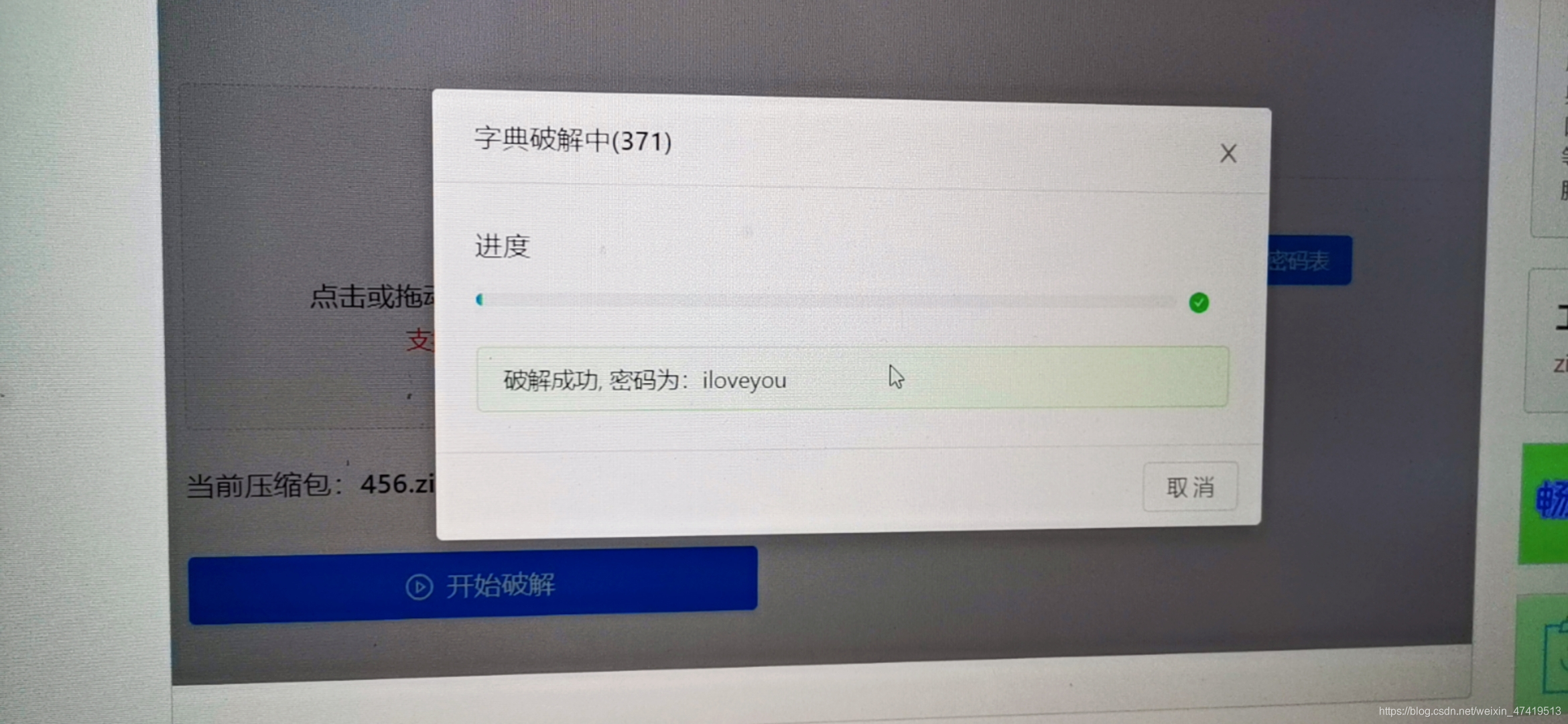

密码爆破后得到txt文件密码:iloveyou

代入得flag。

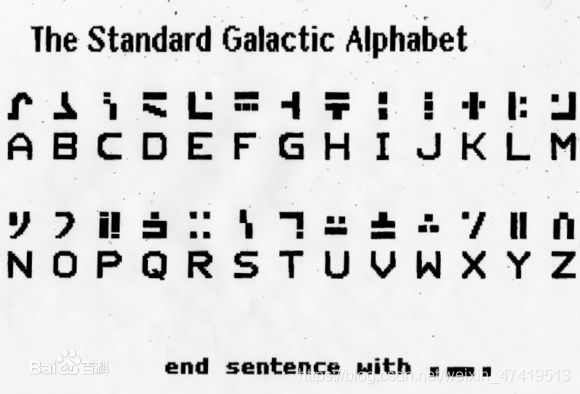

10.银河密码

暂时到这里了,还有好多不会,加油!!!